요즘 투자가 재밌어 보여서 이것저것 알아보다가, 자동 매매 시스템이라는 걸 알게 됐다.

"어? 자동으로 사고팔아준다고?

이거 완전 돈 버는 기계 아냐?"

그렇게 호기심이 폭발하면서 나도 "직접 만들어 봐야지!" 하고 계획을 세웠다.

하지만 막상 만들려고 보니, 가장 먼저 해결해야 할 문제가 떠올랐다.

바로 가격을 실시간으로 받아와야 뭐든 할 수 있겠다 싶었다.

그래서 국내 1위 거래소인 업비트에 접속해보았다.

홈 | 업비트

비트코인, 이더리움, 리플, NFT 등 다양한 디지털 자산, 국내 거래량 1위 거래소 업비트에서 지금 확인해보세요. No.1 Digital Asset Exchange in Korea, Upbit. Trade various digital assets conveniently and securely including

upbit.com

역시 국내 거래량 1위 거래소 업비트(Upbit)에서 API를 제공하지 않을 리 없었다.

그래서 공식 홈페이지를 찾아봤더니...

업비트 개발자 센터

docs.upbit.com

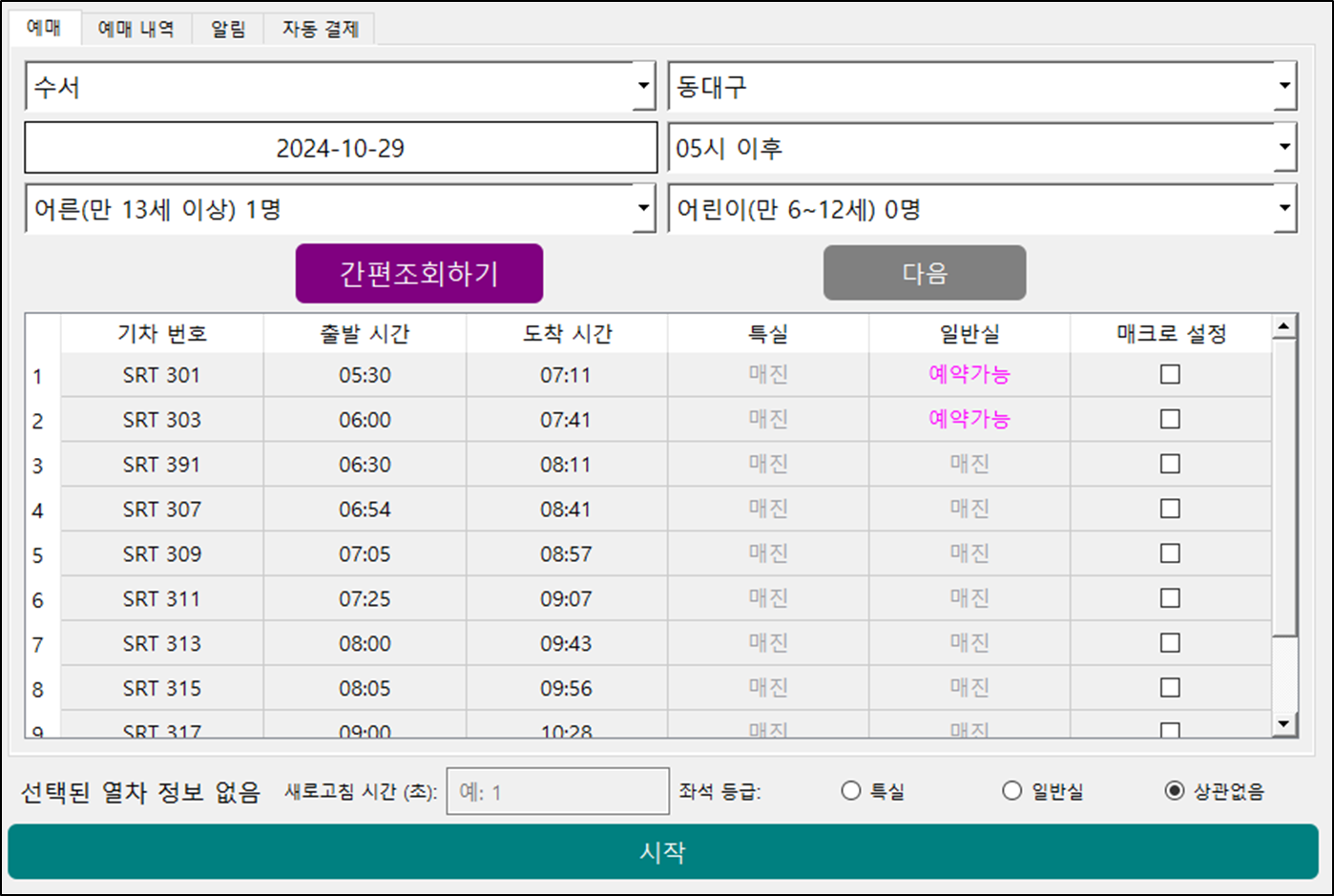

2025년 2월 26일 기준으로 공식 사이트에서 표로 깔끔하게 정리한 내용을 보자면 다음과 같다.

공식 문서를 읽어보니 API는 크게 두 가지 종류로 나뉜다.

QUOTATION API – 시세 데이터를 조회할 때 사용하는 API

EXCHANGE API – 매수/매도를 할 때 사용하는 API

이걸 보고 난 "아, 거래하는 건 큰 문제가 없겠네?"라고 생각했다.

하지만...

자동 매매에는 치명적인 단점이 존재했다.

개인적으로 사람마다 다르겠지만,

API 문서를 읽어보면서, 이건 좀 불편한데? 싶은 점이 두 가지나 있었다.

1. 계정 필수 + IP 등록 제한

API를 사용하려면 반드시 업비트 계정이 있어야 하고,

미리 등록한 IP에서만 요청 가능했다.

집에서만 돌릴 거면 문제없지만,

밖에서도 실행할 수 있는 앱을 만들고 싶었던 나에겐 큰 걸림돌이었다.

2. 실시간 가격 조회 속도 제한

소켓(Socket)으로 가격을 받아올 수 있지만, 초당 5회, 분당 100회라는 제한이 있다.

코인 가격은 순식간에 변하는데,

이 속도로는 수십 개의 종목을 실시간으로 모니터링하기 어려웠다.

그렇다고 서버를 둘 수 도 없고..

이건 모바일 자동 매매 프로그램을 만들 때 가장 큰 단점이었다.

"이거 어떻게든 해결해야겠는데?" 하는 마음으로 분석을 시작했다.

그리고 결국

2025년 2월 26일 기준, 160개의 코인을 거의 실시간으로 보여주는 데모 애플리케이션을 개발했다.

먼저 리플을 홈페이지와 직접 개발한 데모 애플리케이션과 비교했을때의 모습이다.

사실 화면에서는 보이지 않지만, 해당 애플리케이션의 빽단에서는 거의 실시간으로 데이터를 받을 수 있다.

하지만 UI로 표현 하는 방법과 코드 로직에 따라 조금은 시간차가 존재하였다.

다음은 비트코인의 호가창이다.

이것도 마찬가지로 애플리케이션의 빽단에서는 거의 실시간으로 데이터를 받을 수 있지만

UI로 표현 하는 방법에서 코드 로직이 조금 개선이 필요할것 같았다.

이것을 활용해서 자동 매매 프로그램을 제작해볼 예정이다.

'개인 프로젝트' 카테고리의 다른 글

| 18. USB Debugging 우회 (7) | 2025.01.15 |

|---|---|

| 17. 화면 캡처 방지 우회(금융권, 웹툰) (0) | 2025.01.01 |

| 16. 모바일 솔루션 우회 (NSHC-libdxbase.so) (10) | 2024.12.26 |

| 15. 모바일 솔루션 우회 (LIVE스코어 - AppSealing) (0) | 2024.12.18 |

| 14. 모바일 솔루션 우회 (토스) (0) | 2024.12.11 |