이전에 포스팅 한 6. 인터파크 티켓팅 매크로에서 스포츠도 매크로로 예매를 할 수 있냐는

질문이 너무 많았다.

인터파크 티켓팅 매크로를 만든 이유 이전 포스팅에서도 언급하였지만

얼마나 만들기 쉬운지, 누구나 만들 수 있는지? 왜 이렇게 불법 매크로까지 판매하는지

궁금하여 만들어 본 것이다.

하지만 당해보신 분들은 아시겠지만, 정말로 내가 원하는 공연이나, 정말 직관하고 싶은 스포츠 경기나

이런 경우 열심히 티켓팅을 해봐도 매크로를 절대로 이길 수 없다.

스포츠 경기 티켓은 중고나라에서 얼마나 팔리는지 보았는데 프로 야구 경기는

거의 2배나 가까운 금액에 거래가 되고 있었다.

인터파크 스포츠 티켓팅 매크로는 분석해 보지를 않아서, 잘 모르겠지만 원리는 비슷할 것 같았다.

따라서 이전 포스팅에서는 UI나 이런 것들에 신경 써서 만들어 보았지만,

이번에 포스팅할 스포츠 티켓팅은 확인용으로만 UI 없이 만들어 보았다.

위와 같이 처음 보는 대기열은 1071명이다.

물론 변수가 존재하겠지만 이전에는 2159명이 대기열이 존재했는데 내가 티켓팅을 할 차례가 올 때까지

정확히 28분 39초가 걸렸다.

대략 30분 정도를 대기해야 한다.

분석해 본 결과, 이전에 포스팅한 내용과 큰 차이가 없었고,

이전에 분석한 내용을 토대로 어렵지 않게 스포츠 경기 매크로도 만들 수 있었다.

위의 영상처럼 천명이 넘는 대기열을 우회하여 바로 예매창으로 접속할 수 있다.

또한 보안 문자 우회도 자동으로 입력하게 만들었다.

결제까지 자동화한다면 대략 10초도 안 걸릴 것 같다.

좌석 선택 및 결제까지 자동으로 만들지 않은 이유는 이전 포스팅에서도 언급했듯이,

왜 이렇게 불법 매크로가 판을 치고 있는지 얼마나 만들기 힘들어서 티켓 가격을 저렇게 비싸게 파는지

궁금하여 만들어 보았기 때문이다.

이렇게 매크로를 만들어보면서 어느 부분이 핵심인지 알게 되었고,

해당 부분을 보완한다면 이런 매크로를 잡아 깨끗한 티켓팅 문화를 만들 수 있을 것 같다.

'개인 프로젝트' 카테고리의 다른 글

| 11. 멜론 티켓팅 매크로 (0) | 2024.10.17 |

|---|---|

| 10. YES24 티켓팅 매크로 (0) | 2024.10.17 |

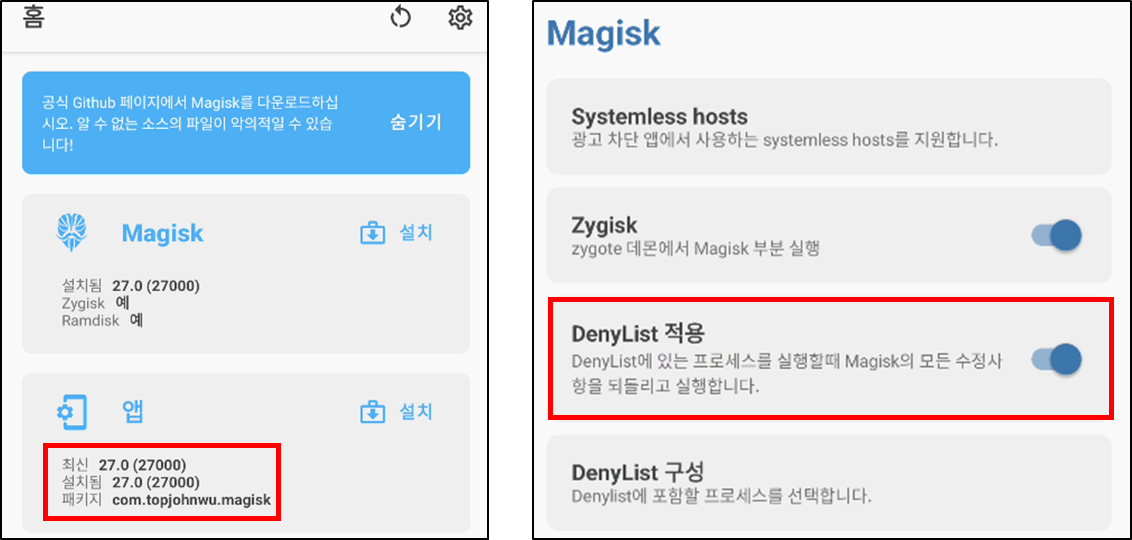

| 8. MOD 앱 (Royal Match) - Unlimited Moves (0) | 2024.07.17 |

| 7. 모바일 솔루션 우회 (당근 - LIAPP) (0) | 2024.05.08 |

| 6. 인터파크 티켓팅 매크로 (214) | 2024.05.07 |