오늘은 Galaxy S6를 루팅 해볼 것이다.

루팅 하는 이유는 모의해킹 진단 시 필수로 갖추어야 할 환경이다.

무조건 테스트 단말기를 구입해서 진행하는 것이 좋다.

루팅에 대한 문제점은 다른 블로그가 많으니 이에 따른 불이익은 책임지지 않는다.

먼저 루팅을 위해서는 총 4가지 파일이 준비되어있어야 한다.

1. 해당 단말기의 통신사와 일치하는 펌웨어

2. TWRP

3. Magisk

4. Odin

이렇게 총 4가지가 필요하다.

위의 4가지 파일을 정리하자면 다음과 같다.

1. G920SKSS3ETJ1 (SKT)

2. twrp-3.3.1-0-zeroflteskt.img

3. Magisk-v23.0

4. Odin3-v3.13.1

이렇게 준비해주면 된다.

(만약 위의 환경과 맞을 시 댓글을 남겨주시면 공유해드리겠습니다.)

위의 파일 중 먼저 테스트 단말기에서 설정을 해주어야 한다.

밑에서 이제 설명할 것인데 그림들을 일부러 크게 캡처하였다.

하나하나 잘 읽어보도록 하자.

1. 단말기 설정

먼저 설정에 들어가서 제일 밑에 있는 디바이스 정보를 눌러준다.

그 후 소프트웨어 정보를 클릭해준다.

그리고 빌드번호를 7번 눌러주면 개발자 모드가 활성화된다.

뒤로 가기로 다시 설정으로 돌아오면 밑에 개발자 옵션이 새로 생긴 것을 볼 수 있다.

개발자 옵션을 클릭해서 들어가 보자.

개발자 옵션에 들어가면 밑으로 내려가다 보면 USB 디버깅 옵션이 나오는데 이것을 활성화시켜주자.

여기까지 하면 단말기 설정은 끝이다.

원래 OEM 해제를 해주어야 하지만 Galaxy S6에는 없다.

따라서 USB 디버깅만 활성화해주면 된다.

그런 다음 Galaxy S6의 경우는 전원을 꺼준 후

홈버튼이 있는데 홈버튼 + 음향(-) +전원 키를

몇 초 누르다 보면바로 다운로드 모드로 들어가 주어야 한다.

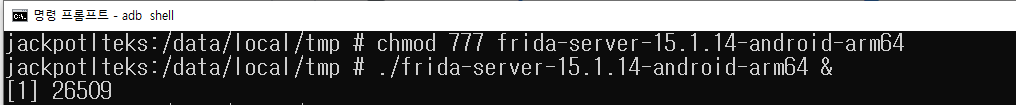

adb 명령어로는 다음과 같이 입력해도 된다.

위의 2개의 방법 중 편한 하나를 선택해서 다운로드 모드로 진입해주자.

다운로드 모드로 진입하면 다음과 같은 화면을 볼 수 있다.

2. 펌웨어 설치

이제 다운로드가 되었으면 펌웨어 설치를 해주어야 한다.

이 상태에서 PC와 단말기를 USB로 연결하여 odin을 실행시켜준다.

그 후 펌웨어를 하나씩 올려주어야 하는데 펌웨어는 총 4개의 파일로 구성되어있다.

AP, BL, CP, CSC로 구성되어 있는데 밑의 그림처럼 odin의 BL, AP, CP, CSC 항목에

차례대로 하나씩 넣어주자.

펌웨어 파일을 넣어주기 전 Options에 들어가 "Auto Reboot"를 꼭 해제해주자.

위의 그림처럼 펌웨어 파일을 넣어준 후 Start 버튼을 눌러주자.

Start를 누르게 되면 이제 펌웨어가 단말기에 새롭게 설치가 된다.

이렇게 조금만 기다려주면 다음과 같은 화면을 볼 수 있다.

이렇게 되었으면 폰에서는 아직까지 다운로드 중...이라는 문구를 볼 수 있는데

진행이 안 된 것이 아니라폰을 강제적으로 꺼주어야 한다.

폰을 강제적으로 끄는 방법은 음향(-) + 전원 버튼이다.

약 7초간 누르면 폰이 강제적으로 꺼진 후 system 설치가 진행될 것이다.

그 후 No command라는 문구가 나올 수 있는데 그 이후에

Android Recovey라는 화면이 나온다. (나올 수도 있고 안 나올 수도 있다.)

그러면 5번, 6번에 "Wipe data/factory reset", "Wipe cache partition"이라는 것을 전원 버튼으로 클릭하여

차례로 5번 Yes, 6번 Yes를 진행해준다.

그 후 1번째 "Reboot system now"를 클릭한 후 단말기가 다시 켜지기를 기다리자.

기다리면 위의 화면처럼 진행해주면 된다.

3. TWRP 설치

다음은 이제 TWRP를 설치를 해주어야 한다.

이는 Magisk라는 루팅 애플리케이션을 설치하기 위해서이다.

다시 1. 단말기 설정에 들어가서 꼭 USB 디버깅을 설정을 해주어야 한다.

그 후 다시 다운로드 모드로 들어간다.

다운로드 모드로 들어간 후 twrp를 받았던 파일을 odin의 AP부분에 넣어주자.

이렇게 넣어주고 Start를 눌러준 후 다시 폰을 강제 재부팅을 해주는데 여기서부터가 중요하다.

Galaxy S6에서 강제 재부팅을 한 후 화면이 꺼진 후

바로 홈 버튼 + 음향(+) + 전원 버튼을 누르고 있어야 한다. (중요!!!!!)

그러면 다음과 같은 twrp 리커버리지 화면을 볼 수 있다.

4. Magsik 설치

이제 리커버리지 화면에서 "Swipe to Allow Modifications"를 옆으로 스와이프 해주자.

그 후 "Wipe"를 클릭해주자.

위의 그림에서는 잘 보이지 않지만 "Format Data"를 클릭해주자.

그 후 "YES"를 입력해준다.

Yes를 누른 후 화면에서... done이라는 문구가 나오면 된다.

그 후 단만기를 USB로 PC에 연결하여 파일을 옮겨준다.

단말기를 PC에 연결하면 Internal Storage가 보이는데 거기에 위의 두 파일을 넣어준다.

(해당 파일도 필요시 댓글로 요청하면 공유해드리겠습니다.)

그 후 위의 Up A Level을 클릭 후 sdcard로 들어가 준다.

sdcard에 들어가면 아까 PC에서 단말기로 옮긴 2개의 파일이 보인다.

차례로 설치해주자.

똑같이 Magisk도 설치해준다.

이렇게 설치를 다 끝나면 위의 Reboot System을 눌러 다시 폰이 켜질 때까지 기다리자.

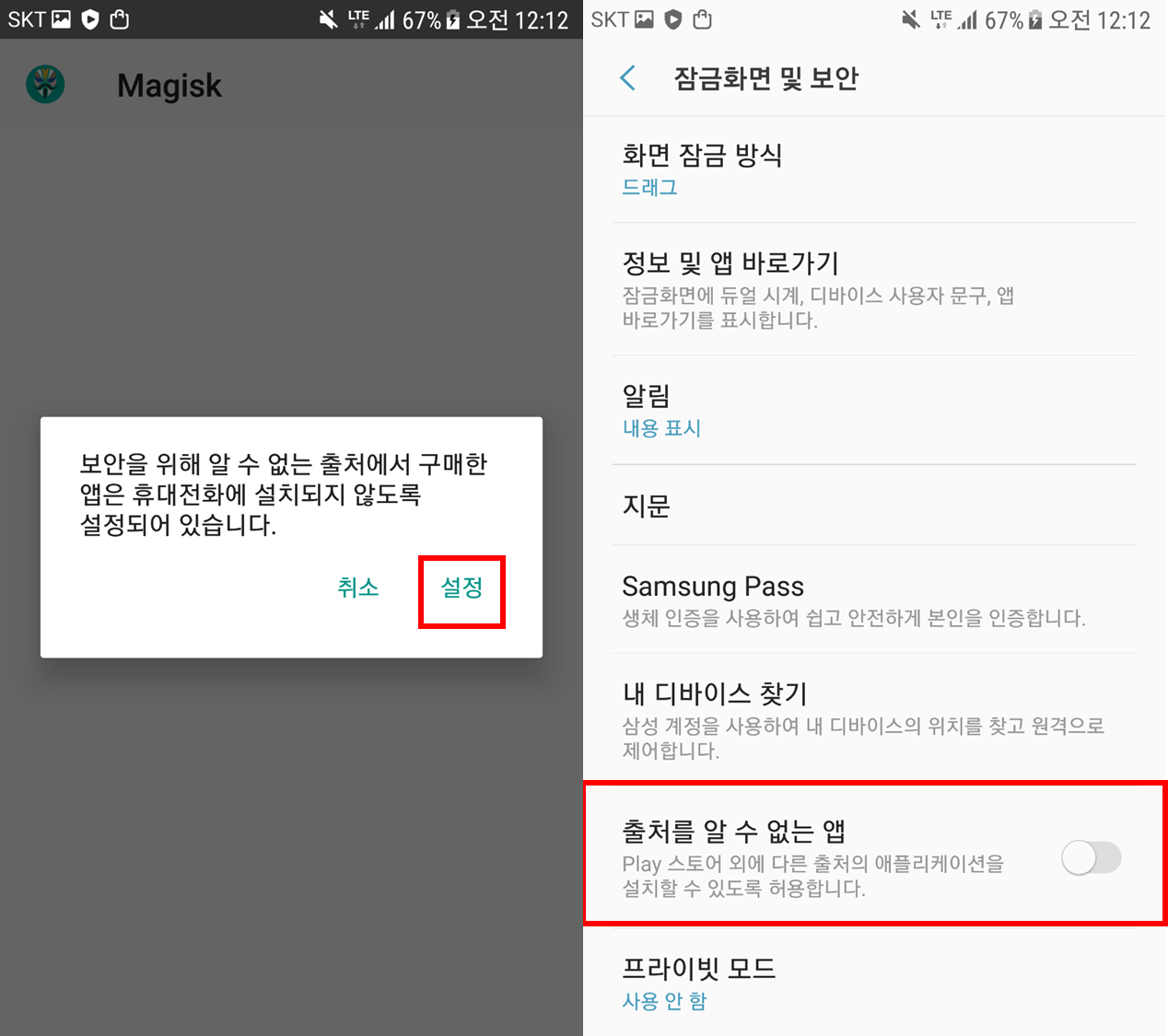

5. Magisk 실행

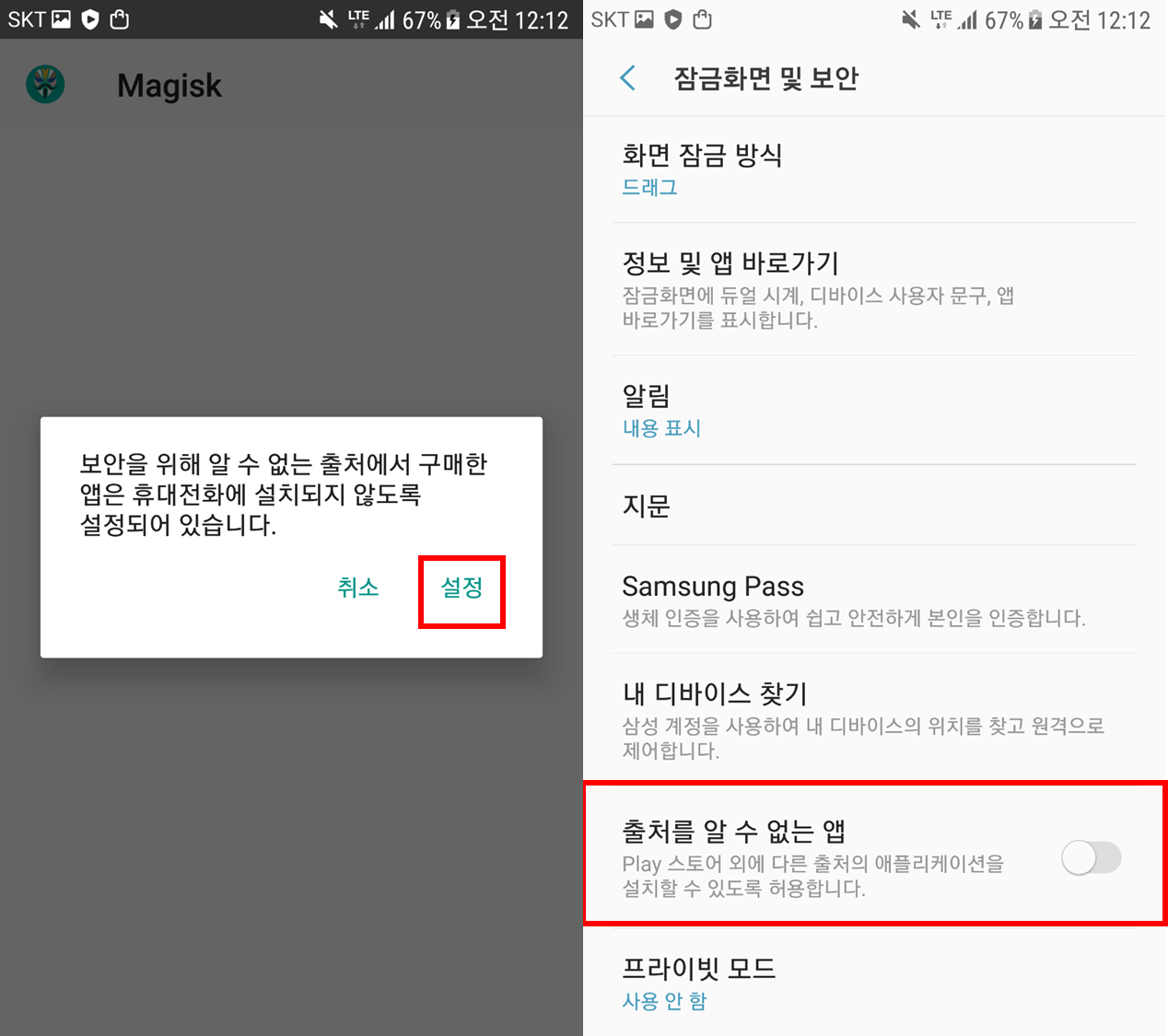

폰이 부팅되면 위의 Magisk라는 애플리케이션이 설치되어있다.

클릭하면 다음과 같은 문구를 볼 수 있고 확인을 눌러주자.

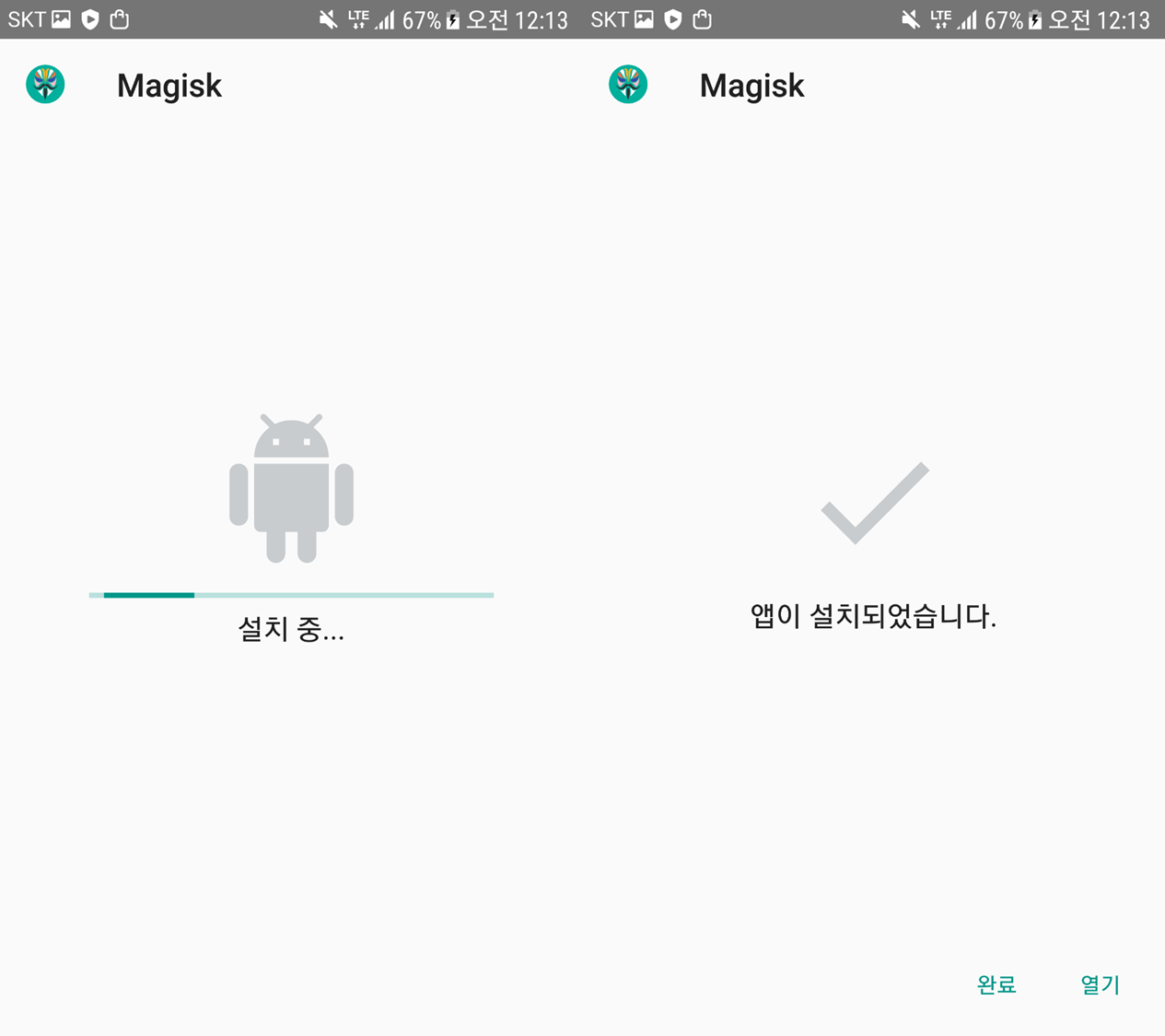

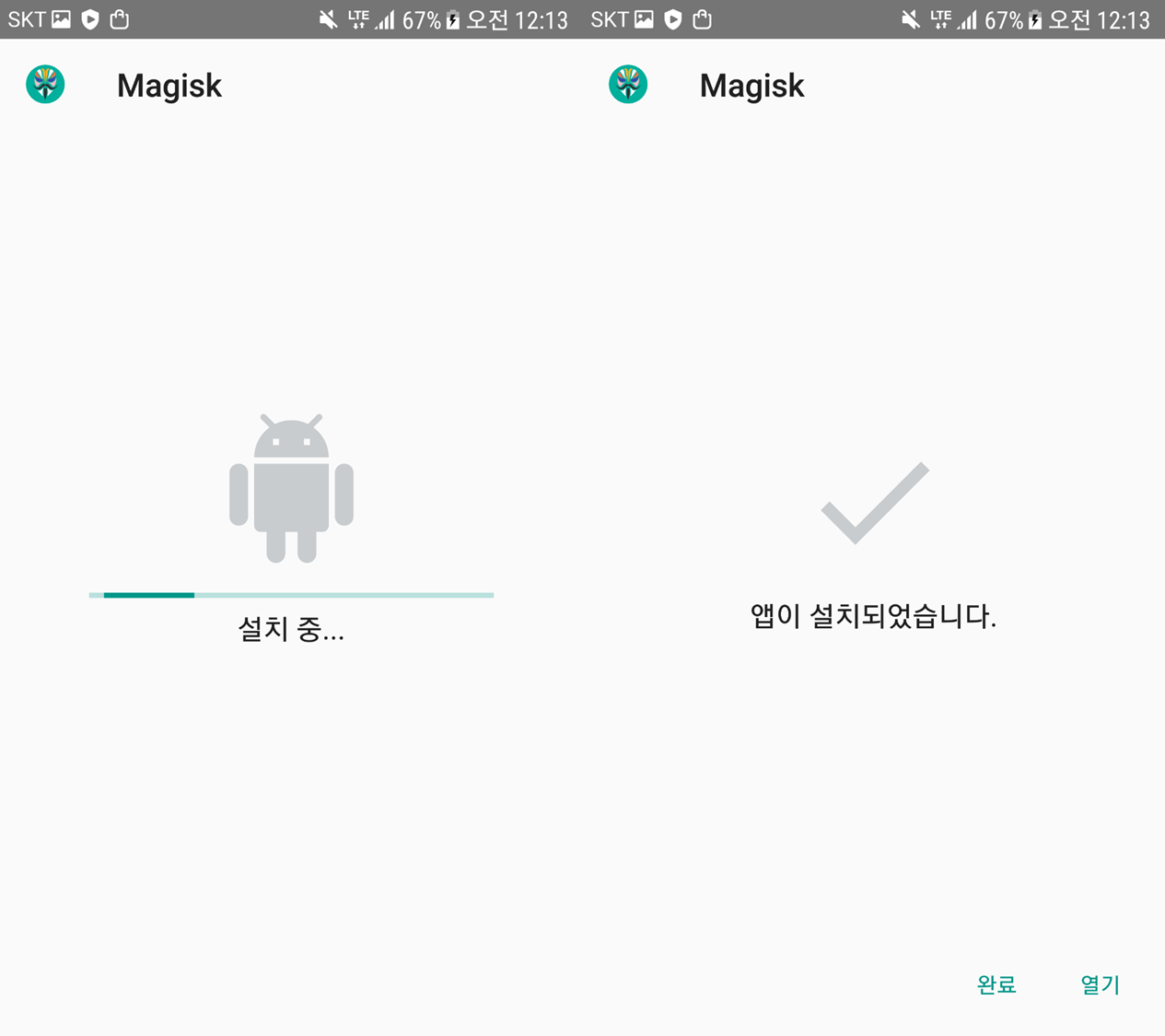

이렇게 설정한 후 설치를 클릭하여 Magisk를 설치해주자.

이제 Magisk 애플리케이션에 다시 들어가면 다음과 같은 문구를 볼 수 있는데 확인을 눌러주고

재부팅을 하면 Rooting이 성공한 것이다.