첫번째 문제는 php로 되어있었다.

두번째 문제는 DB 그림이 존재하는것으로 보아.

SQLi 공격을 이용해야할듯하다. (이것 또한 힌트일 수 있다.)

2번째 문제를 클릭해서 들어가보면 다음과 같은 문구를 볼 수 있다.

근데 이게 전부???

아무런 기능이 없다...

따라서 할 수 있는거는 페이지 소스라도 봐야한다.

페이지 소스를 보니 주석으로 admin.php라는 페이지가 있다고 친절하게 알려준다.

따라서 https://webhacking.kr/challenge/web-02/admin.php에 에 접속해보자.

접속하면 다음과 같이 볼 수 있을것이다.

패스워드를 입력하라고한다.

여기서도 마찬가지로 페이지 소스를 보았다.

위의 페이지 소스를 보아하니 여기서는 딱히 얻을 힌트는 없어 보인다.

따라서 처음 문제에서 힌트(DB)를 얻었던것을 생각해 SQLi를 수행보았다.

하지만 아무런 반응을 볼 수 없었다.....

따라서 다시 처음으로...

아무리 생각해도 패스워드를 입력하는곳에서 SQLi를 수행하는것이 맞는거같은데... 하면서

혹시 몰라서 쿠키값을 보았다.

쿠키값을 보니 현재 timestamp가 적혀있다.

timestamp값을 알아보니 처음 페이지 소스보기에서 주석처리로 되었던 시간과 똑같이 적혀있었다.

따라서 쿠키값을 임의의 숫자인 123456789를 입력하고 다시 페이지 소스보기를 눌러보았다.

그러니 다음과 같이 페이지 소스에 시간이 반영이 되었다.

따라서 여기서 힌트를 얻었다. (Attack Vector)

힌트를 조금 알기쉽게 풀어 설명하면,

time이라는 쿠키값에 시간이나 어떤 값을 입력하면

페이지 소스보기의 시간을 출력(서버의 반응)을 볼 수 있다는 것이다.

여기까지의 내용으로 정리하고 가정을 세워보면 다음과 같다.

- 해당 문제의 그림에서 DB가 나왔기 때문에 해당 문제는 SQLi를 이용해야한다.

- 하지만 어디에서 SQLi가 발생하는지는 알 수 없다.

- 패스워드를 입력하는곳에 SQLi 공격을 수행해보았지만 딱히 별다른것이 없다.

- time이라는 쿠키값에 사용자가 입력한 timestamp가 반응을 보인다.

- time이라는 쿠키값을 가지고 SQLi를 수행해본다.

먼저 true, false 반응이 나오는지 보기 위해서

원래의 timestamp 뒤에 and 1과 and 0을 삽입하여 페이지 소스 보기 살펴보자.

예를들어 현재 기준으로 1634532456라는 time이 나와있을때는 참이다.

왜냐? 서버에서 미리 쿠키값을 설정했기때문이다.

따라서 1634532456 and 1을 넣었을때 참이면 페이즈 소스 보기에서의 시간이 나오는 주석에는

2021-10-18 01:47:36가 보일것이고 1634532456 and 0,

즉 false일때는 2021-10-18 01:47:36가 아닌 다른 값이 나와야한다.

만약 1634532456 and 0가 false인데도 2021-10-18 01:47:36가 나온다면

true/false를 알 수 없기 때문에 다른 방법으로 찾아봐야할것이고

SQLi 공격으로 푸는 문제가 아닐 수 있다.

그럼 time이라는 쿠키에 1634532456 and 1를 넣어보자.

예상했던거와 달리 1634532456 and 1(true)를 입력하니 2021-10-18 01:47:36가 나오지 않고

2070-01-01 09:00:01가 나왔다.

????

그럼 1634532456 and 0(false)인 경우일 때는 어떤지 보자.

이번에는 2070-01-01 09:00:01이 아니라 2070-01-01 09:00:00가 나왔다.

그럼 여기까지 정리를 해보면 true(참)일 경우에는 2070-01-01 09:00:01이 나오고

false(거짓)일 경우에는 2070-01-01 09:00:00이 나온다.

그렇다면 time이라는 곳에 timestamp 값 말고 1=1, 1=0 true, false를 입력해도 값을까?

넣어보니 같았다. (Point 1)

따라서 이것을 기준으로 삼아 SQLi를 수행해보자.

먼저 패스워드를 알려면 DB명도 알아야하고 table 명도 알아야하고 column명도 알아야 하고

각각의 이름을 알려면 길이 또한 알아야한다.

따라서 갈길이 먼것같다. 그리고 이렇게 푸는게 아직 맞는지도 모르겠다.

DB명을 알아내는것으로 해당 문제가 쿠키값에서 SQLi를 진행하는지

또한 2번 문제가 SQLi로 푸는건지 판단할 수 있을것 같다.

일단 해보자.

일단 DB 길이를 알아내기 위해서 length(database())=DB 길이를 이용할 것이다.

EditThisCookie에 하나 하나 대입하는것보다 그냥 코드로 짜서 돌리는게 편할것같아 코드로 돌려버렸다.

코드로 DB의 길이를 알아보니 6자리임을 알 수 있었다.

자리수를 알아냈으니 DB명을 알아보자.

코드를 작성해서 알아본 결과 DB명은 다음과 같이 chall2라는것을 알 수 있다.

DB명을 알아냈으니 이제 테이블 구조를 살펴보자.

먼저 chall2이라는 DB에 몇개의 테이블이 있는지 테이블의 길이를 구해보자.

테이블 길이와 테이블 명, column 길이와 명을 알아내는 방법은 여기(클릭)에 가서 참고하자!

코드를 작성한 결과 0번째 테이블의 길이 즉, 첫번째 테이블은 13자리, 2번째 테이블 길이는 3개이다.

나머지는 1로 보아 1번째, 2번째 테이블에 우리가 원하는 패스워드 값이 있을것이라고 추측해본다.

따라서 먼저 첫번째 13자리의 테이블명을 알아보자.

13자리의 테이블명은 admin_area_pw이다.

여기에 우리가 원하는 패스워드가 있을것같다.

테이블 명을 알았으니 이제 admin_area_pw의 존재하는 column의 갯수와 길이와 이름을 알아야한다.

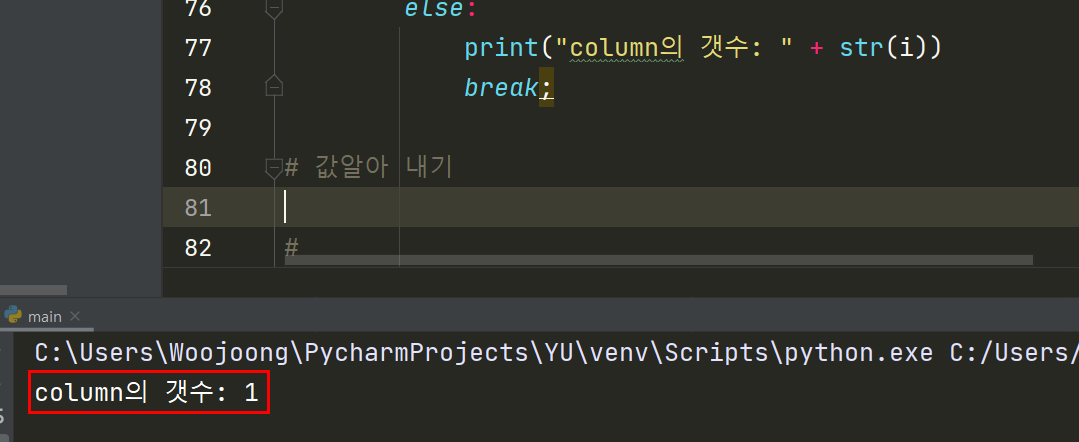

먼저 column의 갯수는 1개이다.

길이는 2자리이다. (뭔가 느낌상 column명이 pw인것 같다.)

역시 코드를 작성해서 실행해본 결과 컬럼명이 pw로 나왔다.

이제 해당 pw를 알아내면 끝이다!!

pw를 알아내기 위해서는 길이를 먼저 알아야한다.

이렇게 총 길이는 17자리이다.

이제 pw의 값을 알아보자!

코드를 작성해서 돌려본 결과 다음고 같이 pw값이 나왔다.

위의 pw값을 https://webhacking.kr/challenge/web-02/admin.php에 입력해보자.