안드로이드 애플리케이션에 대해 취약점 분석 및 모의해킹을 진행 시 Frida는 필수이다.

먼저 Android에 Frida를 설치하고 실행 하기 위해서는 PC에서 후킹 스크립트를 작성해야한다.

따라서 PC와 모바일 둘 다 Frida를 실행 할 수 있는 환경을 만들어주어야 한다.

PC 환경은 이전 포스팅을 보고 환경을 만들어 주자. (클릭)

먼저 진단용 단말기는 루팅이 진행되어야한다.

루팅과 관련된 내용은 따로 정리할지는 모르겠지만 검색만 하면 다른 포스팅이 많이 있다.

참고하자.

루팅된 폰에 다음과 같은 명령어를 입력하고 단말기가 32bit인지 64bit인지 확인한다.

getprop ro.product.cpu.abi

arm64-v8a는 64bit이기 때문에 frida 홈페이지에 가서 다운로드 받고 단말기에 넣어주기만 하면 끝이다.

Frida 공식 홈페이지는 다음과 같다. (클릭)

PC에 설치한 frida 버전과 똑같은 버전을 다운로드 받아 준다.

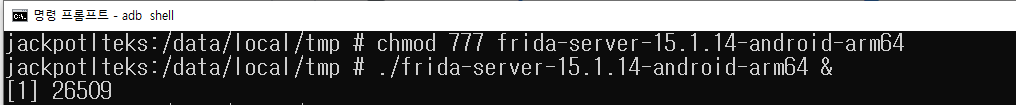

다운로드 받은 후 단말기에 해당 frida-server 파일을 넣어주고 실행 할 수 있는 퍼미션을 준다.

끝

'모바일 해킹 > AoS' 카테고리의 다른 글

| [UnCrackable AoS] Level 1 (0) | 2022.03.23 |

|---|---|

| [Android] NDK란?? (0) | 2022.03.09 |

| Byte Code & Binary Code (2) | 2021.11.09 |

| Android Penetration Testing - Rooting (Galaxy S6) (5) | 2021.08.27 |

| Android Penetration Testing - Setup (2) | 2021.01.11 |